Mit dem Internet Explorer 9 hat Microsoft in zeitlicher Nähe zum Service Pack 1 ein reizvolles Update veröffentlicht, das man beim Setup von Windows 7 sinnvollerweise direkt in das Installationsmedium integrieren sollte. Beim automatisierten Bereitstellen warten aber einige Fallen, die es zu umschiffen gilt.

1. Offline Setup

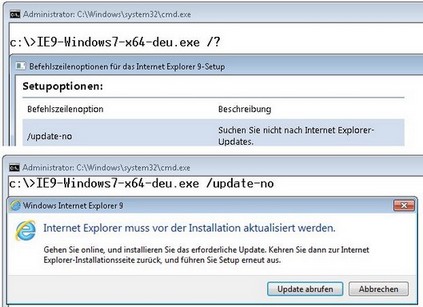

Oblgeich man auf der Downloadseite zwischen zahlreichen Varianten wählen kann, benötigt man für die automatisierte Installation in der Regel nur den deutschen IE für Windows 7, in 32 und/oder 64 Bit, da mit ihm sowohl englische Windows-Versionen als auch der Windows Server 2008 R2 betankt werden können. Dem Installer “IE9-Windows7-x64-deu.exe” entlockt man mit “/?” Parameter, so zum Beispiel den Paramter “/x:<pfad>” zum Entpacken der Datei. Das extrahierte Archiv gibt den Blick frei auf vier Dateien, von denen die Datei “ielangpack-DEU.CAB” das Sprachpaket repräsentiert. Es ist nicht erforderlich die separat angebotenen Sprachpakete herunterzuladen, sie sind in den landesspezifischen Installern integriert, Englisch ist in jedem Fall bereits in der Grundinstallation enthalten.

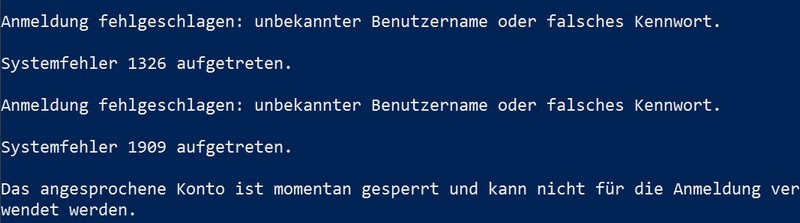

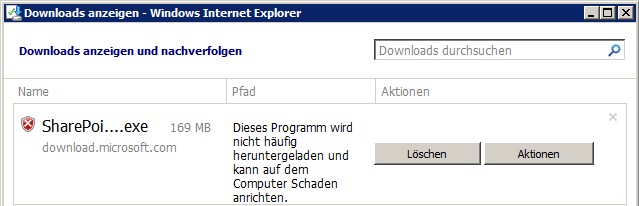

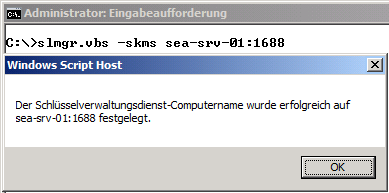

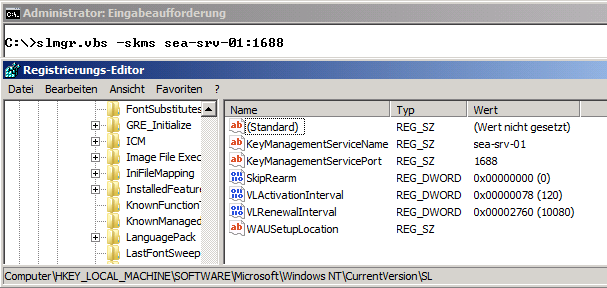

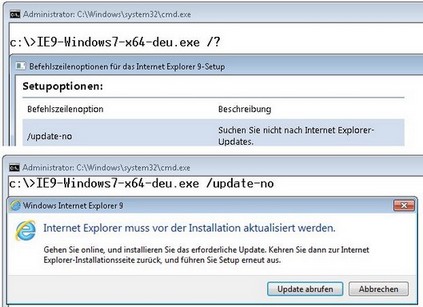

Die erste Ver-IE-rrung erlebt man bei dem Versuch, IE 9 ohne Internetzugang zu installieren. Obgleich der Parameter “/update-no” die Suche nach Updates vor der Installation unterbinden soll, kann der Installationsversuch fehlschlagen:

Installiert man den IE 9 jedoch mittels “dism.exe”, so läuft die Installation zuverlässig durch:

dism /online /Add-Package /PackagePath:IE9-Win7.CAB

dism /online /Add-Package /PackagePath:ielangpack-DEU.CAB

Der zweite Befehl installiert das Sprachpaket. Auf einem rein englischen System kann man die Sprachdatei einfach ignorieren. Wie bereits erwähnt, ist es demzufolge nicht erforderlich, die “englische” Version herunterzuladen – man hat sie bereits vorliegen.

2. Offline Patching

Da sich “dism.exe” als geignetes Werkzeug zur Installation erwiesen hat, kann man den IE auch direkt in das Windows 7-Installationsmedium integrieren. Es bietet sich an, bei der Gelegenheit ein vollständig zweisprachiges (deutsch/englisch) Windows zu erstellen:

# 1: Den Inhalt einer deutschen Windows 7-Enterprise-DVD nach c:\depot\win7 kopieren, anschließend das Installationsabbild montieren:

dism.exe /Mount-Wim /WimFile:c:\depot\win7\sources\install.wim /index:1 /MountDir:c:\mnt\tmp

# 2: Das englische Sprachpaket nach c:\depot\LP_W7SP1 herunterladen , entpacken und integrieren:

dism.exe /Image:c:\mnt\tmp /Add-Package /PackagePath:”C:\depot\LP_W7SP1\en-us\lp.cab”

# 3: Den IE herunterladen, die Datei “IE9-Windows7-x64-deu.exe” entpacken(im Beispiel nach IE9-Windows7-x64-deu) und integrieren :

dism.exe /Image:c:\mnt\tmp /Add-Package /PackagePath:”C:\depot\ie9\IE9-Windows7-x64-deu\IE9-Win7.CAB”

dism.exe /Image:c:\mnt\tmp /Add-Package /PackagePath:”C:\depot\ie9\IE9-Windows7-x64-deu\ielangpack-DEU.CAB”

# 4: Das Abbild demontieren:

dism.exe /Unmount-Wim /MountDir:c:\mnt\tmp /commit

# 5: Das “Windows AIK für Windows 7” installieren und eine neue DVD erstellen:

c:\Program files\Windows AIK\tools\amd64\oscdimg.exe -n -m -b”c:\depot\win7\boot\etfsboot.com” c:\depot\win7 c:\depot\win7x64_de_en_ie7.iso

Führt man Schritt 1 mit einer anderen Windows 7-Edition aus, somuss man zunächst ermitteln, welcher Index der gewünschten Variante zugeordnet ist.

DISM.exe /Get-WimInfo /WimFile:”c:\depot\win7\sources\install.wim”

Schritt 2 entfällt bei einer Home Premium oder Professional-Edition, da diese Editionen keine Mehrsprachigkeit erlauben (es sei denn, man möchte während des Setup zwischen verschiedenen Sprachen wählen können).

3. Gruppenrichtlinien/GPO

Nach der erfolgreichen Installation des neuen Internet Explorer sollte man einen Blick in das Verzeichnis “c:\Windows\PolicyDefinitions” werfen: dort sind nun drei neue Dateien vorhanden:

- inetres.admx

- de-DE\inetres.adml

- en-US\inetres.adml

Der Installer hinterlegt die korrespondieren administrativen Vorlagen auf jedem Windows-System mit installiertem IE 9. Man erkennt die neue Version an der Kennzeichnung ‘revision=”9.0″‘ in den ersten Zeilen der Dateien. Diese ADMX/L-Dateien sollte man nun in den “Central Store” integrieren.

![]() Das Downlaodarchiv enthält drei Dateien:

Das Downlaodarchiv enthält drei Dateien: